¶ Beschreibung

Der FormServer unterstützt ab Maskito Forms 7.4 die Anbindung an das Azure Active Diretory (AAD). AAD ist ein cloudbasierter, zentralisierter Identitäts- und Zugriffsverwaltungsdienst von Microsoft. Mittels der Anbindung des FormServers an AAD können die Nutzer des FormServers sich einheitlich anmelden (SSO Single Sign On) und über diese eine Anmeldung auf mehrere Anwendungen und Dienste im Unternehmensumfeld zugreifen. Administratoren können Benutzeridentitäten und -berechtigungen zentral verwalten. Dies ermöglicht eine konsistente Durchsetzung von Richtlinien und erhöht die Sicherheit, zumal AAD Multi-Faktor-Authentifizierung (MFA) unterstützt.

Mit der Aktivierschaltfläche im Administrationsbereichs des FormServers kann der Authorisierungsmechanismus für den gesamten Server aktiviert oder deaktiviert werden. Benutzer und AD-Gruppen können, wie gehabt, in den Einstellungen des Servers für die Rechteverwaltung konfiguriert werden.

¶ AAD am FormServer einrichten

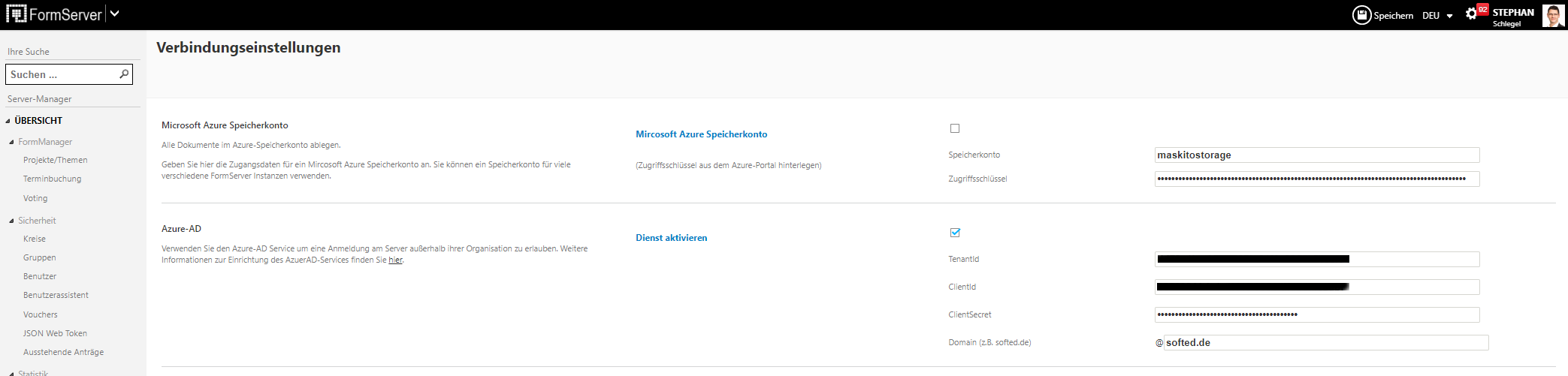

Navigieren Sie im Administrationsbereichs des FormServers im Bereich Konfiguration zu Konnektivität und dort zu dem Abschnitt Azure-AD.

In diesem Abschnitt können die Einstellungen für die Aktivierung des Azure Active Directory durchgeführt werden.

Um Azure Active Directory (AAD) in Ihrer Umgebung zu konfigurieren, sind die diese vier Einstellungen erforderlich:

- TenantId

- ClientId

- ClientSecret

- Domain

Jede dieser Einstellungen spielt eine spezifische Rolle bei der Authentifizierung und Autorisierung von Anwendungen und Benutzern.

¶ TenantId

Der TenantId (Mandanten-ID) identifiziert die Azure AD-Instanz (oder den Mandanten), zu der Ihre Anwendung oder Ihr Dienst gehört. Diese ID ist einzigartig für Ihre Organisation und wird verwendet, um die Ressourcen und Benutzer in Ihrem Azure AD-Mandanten zu isolieren.

Ein Beispiel:

Wenn Ihre Organisation "Contoso" heißt und Sie Azure AD verwenden, würde der TenantId spezifisch für die Contoso-Instanz von Azure AD sein.

¶ ClientId

Die ClientId (Anwendungs-ID) ist eine eindeutige Identifikation für Ihre Anwendung innerhalb Ihres Azure AD-Mandanten. Diese ID wird verwendet, um die Anwendung bei der Authentifizierung zu identifizieren.

Ein Beispiel:

Wenn Sie eine Webanwendung namens "Contoso App" haben, wird der ClientId dieser spezifischen Anwendung zugewiesen, sodass Azure AD weiß, welche Anwendung versucht, sich zu authentifizieren.

¶ ClientSecret

Das ClientSecret (Anwendungsschlüssel) ist ein geheimer Schlüssel, der zusammen mit der ClientId verwendet wird, um die Anwendung bei Azure AD zu authentifizieren. Es funktioniert ähnlich wie ein Passwort und sollte sicher aufbewahrt werden.

Ein Beispiel:

Wenn Ihre "Contoso App" sich bei Azure AD authentifiziert, wird sie sowohl die ClientId als auch das ClientSecret verwenden, um sicherzustellen, dass die Authentifizierung sicher und legitim ist.

¶ Domain

Die Domain (oder Primäre Domäne) ist der Domänenname Ihrer Azure AD-Instanz. Diese Einstellung wird verwendet, um Benutzer und Ressourcen innerhalb der spezifischen Domäne zu authentifizieren und zu autorisieren.

Ein Beispiel:

Wenn Ihre Organisation die Domäne "softed.de" verwendet, wird diese als Domain in den Azure AD-Einstellungen verwendet, um sicherzustellen, dass die Authentifizierung auf Benutzer und Ressourcen innerhalb dieser Domäne ausgerichtet ist.

¶ Azure Portal einrichten

Um diese Einstellungen im Azure Portal einzurichten, muss ein Administrator eine Anwendung im Azure Active Directory registrieren und die entsprechenden Konfigurationsdetails abrufen. Hier sind die Schritte, die ein Administrator befolgen sollte:

- Azure Portal anmelden

- Melden Sie sich mit einem Administratorkonto im Azure Portal an: https://portal.azure.com.

- Zu Azure Active Directory navigieren

- Klicken Sie im linken Navigationsbereich auf

"Azure Active Directory".

- Anwendung registrieren

- Wählen Sie

"App-Registrierungen"aus dem Menü. - Klicken Sie auf

"Neue Registrierung".

- Anwendungsdetails eingeben

- Geben Sie einen Namen für Ihre Anwendung ein.

- Wählen Sie die unterstützten Kontotypen (in der Regel

"Konten in diesem Organisationsverzeichnis"für Unternehmensanwendungen). - Geben Sie die Umleitungs-URI ein (optional, aber oft erforderlich für Webanwendungen).

- Anwendung erstellen

- Klicken Sie auf

"Registrieren".

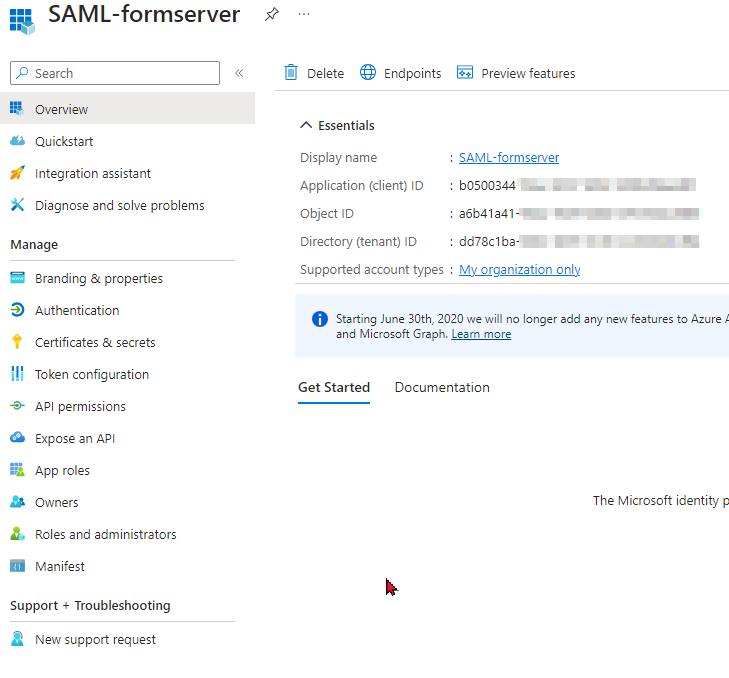

- TenantId und ClientId abrufen

- Nach der Registrierung werden Sie zur Übersichtsseite der Anwendung weitergeleitet.

- Unter

"Anwendungs-ID (Client)"finden Sie die ClientId. - Unter

"Verzeichnis-ID (Mandant)"finden Sie die TenantId.

- ClientSecret erstellen

- Gehen Sie im Menü der Anwendung zu

"Zertifikate & Geheimnisse". - Klicken Sie unter

"Client-Geheimnisse"auf"Neues Geheimnis". - Geben Sie eine Beschreibung ein und wählen Sie eine Ablaufzeit für das Geheimnis.

- Klicken Sie auf

"Hinzufügen". - Kopieren Sie den generierten Wert des ClientSecrets, da er nach dem Verlassen der Seite nicht mehr angezeigt wird.

- Domain abrufen

- Gehen Sie zurück zu

"Azure Active Directory". - Wählen Sie

"Benutzer und Gruppen"und dann"Benutzer". - Wählen Sie einen Benutzer aus, um die primäre Domain Ihrer Organisation zu sehen. Dies ist der Domänenname, den Sie in den Einstellungen benötigen.

Zusammengefasst, nach diesen Schritten hat der Administrator die folgenden Einstellungen:

TenantId:Von der Verzeichnis-ID (Mandanten-ID).ClientId:Von der Anwendungs-ID (Client-ID).ClientSecret:Vom erstellten Client-Geheimnis.Domain:Die primäre Domäne der Organisation, wie in den Benutzerinformationen angezeigt.

Diese Informationen werden dann in den FormServer-Einstellungen zur Konnektivität eingetragen, um die Anwendung mit Azure Active Directory zu verbinden.

¶ Azure Portal konfigurieren

Des weiteren muss die

ReturnURLder Applikation, sowie Lese-Rechte (UserReadAll) noch hinterlegt werden. Weitere Informationen zu den Einstellungen im Azure Portal sind hier aufgeführt.

¶ Applikation einrichten

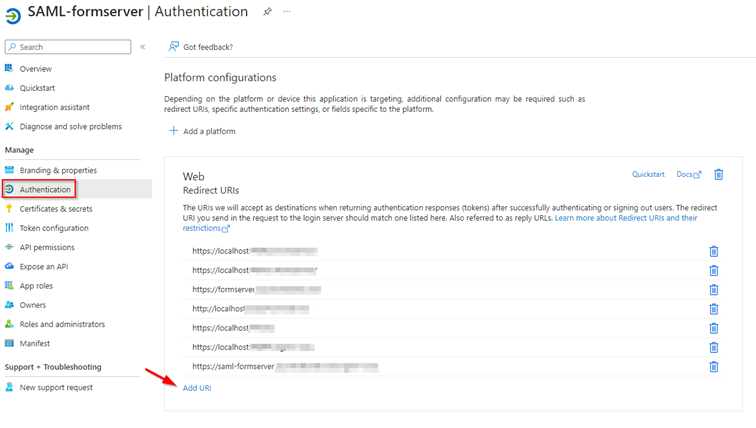

¶ Redirect URLs festlegen

Im Untermenü "Authentication" müssen die ReturnURLs (URL des FormServers) hinterlegt werden

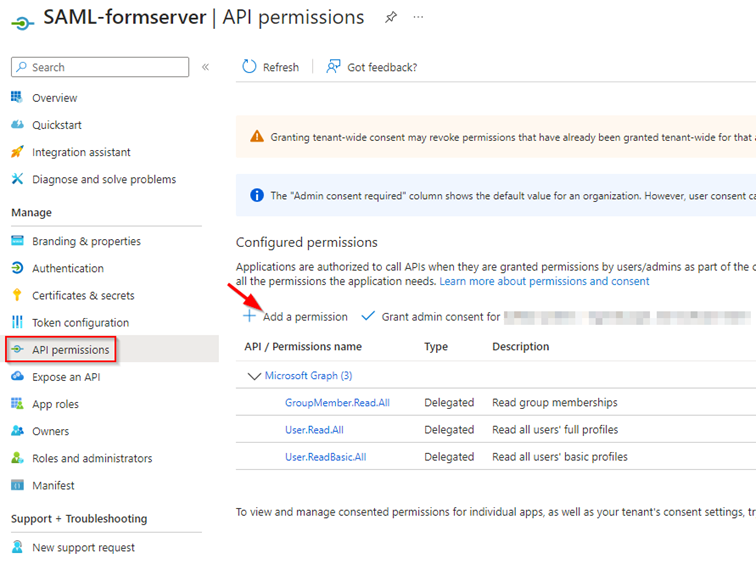

¶ Berechtigungen setzen

Unter "API Permissions" müssen der App Registrationsrechte zum Lesen von Benutzerinformationen und Gruppenmitgliedschaften erteilt werden.

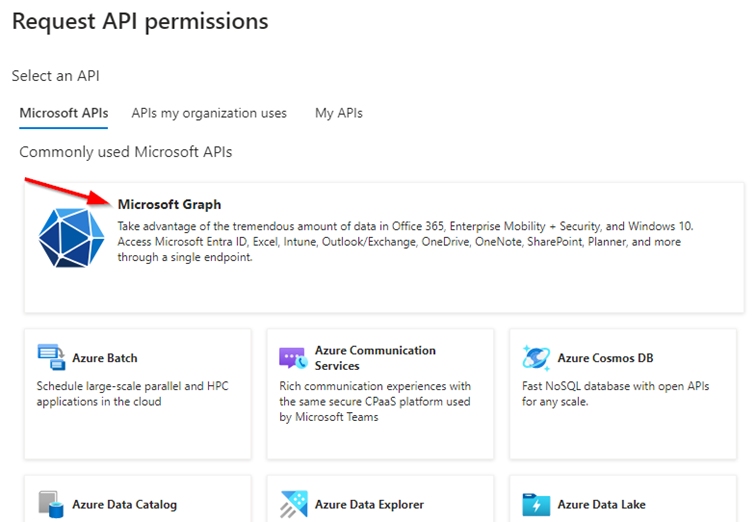

¶ Microsoft Graph

Als API ist Microsoft Graph auszuwählen.

¶ Graph - Berechtigungen

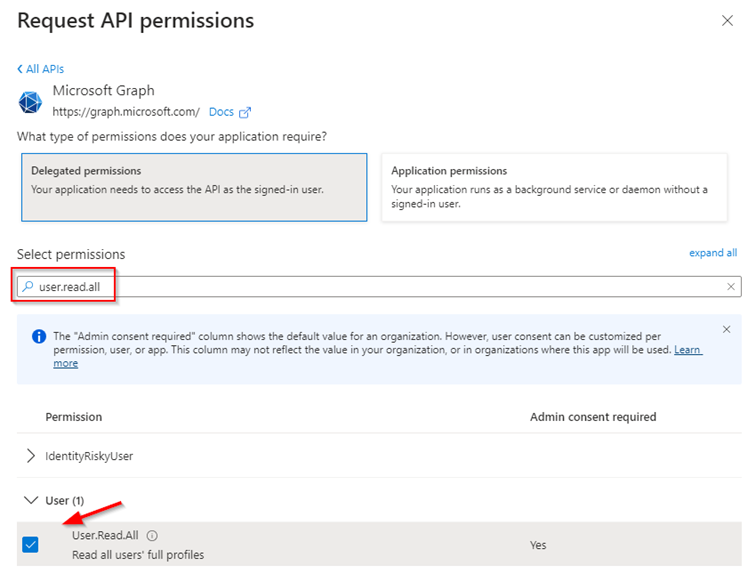

Der Typ der Rechtedelegierung ist „Delegated permissions“.

Erforderlich sind:

- GroupMember.Read.All

- User.Read.All

- User.ReadBasic.All

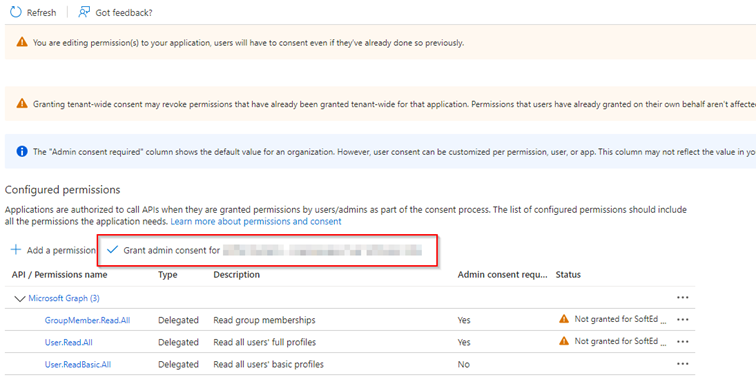

¶ Graph Consent

Wurden alle drei Berechtigungen hinzugefügt, muss der Admin Consent für das Unternehmen erfolgen.

¶ Graph - Zusammenfassung

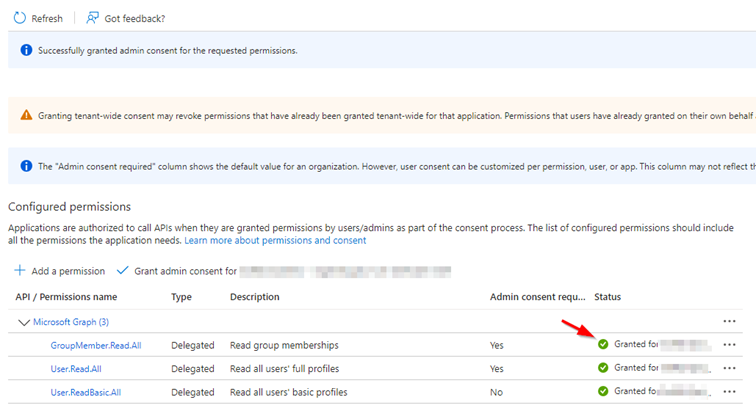

Als Ergebnis sind die erforderlichen Berechtigungen im Namen des Unternehmens an die App erfolgreich delegiert.

Wir unterstützen Sie gern bei der Einrichtung Ihres Azure AD Services. Kontaktieren Sie uns.

¶ Login am FormServer mittels Azure AD

Sie müssen als Nutzer entweder Mitglied einer am FormServer registrierten AD-Gruppe sind oder ein eigenes Konto vom Typ AD-Nutzer am FormServer besitzen, damit Sie sich per Azure AD am FormServer einloggen können.

- Rufen Sie den FormServer per Eingabe der URL im Browser Ihrer Wahl auf.

- Klicken Sie auf der FormServer-Oberfläche auf

"Anmelden". - Wählen Sie die Option

"Firmenkonto"und klicken Sie auf die Schaltfläche"Anmeldung mit persönlichem Firmenkonto". - Haben Sie sich zuvor in diesem Browser bereits bei einer Anwendung Ihres Unternehmens erfolgreich eingewählt, werden Sie nun automatisch auch am FormServer angemeldet.

Andernfalls werden Sie automatisch zu dem Microsoft-Loginprozess Ihres Unternehmens weitergeleitet, wo Sie Ihre Login-Daten des Unternehmens, wie gewohnt, eingeben und je nach Konfiguration mittels Multifaktorauthentifizierung (MFA) sicherstellen. Mit Abschluss dieses einen Login-Prozesses sind Sie sowohl am FormServer als auch bei Ihrem Unternehmen für weitere Firmen-Anwendungen authentifiziert.

¶ Azure AD im Formular verwenden

Als Formularautor rufen Sie per FormDesigner im Web-Formular, wie gewohnt, Informationen aus dem Azure Active Directroy ab: Per PeoplePicker bzw. per Platzhalter. Wie Ihr firmenindividuelles Azure AD aufgebaut ist, ermitteln Sie bspw. mit Microsoft Graph.

Wir empfehlen beim PeoplePicker immer mit dem Filter AD Users zu arbeiten, insbesondere bei der Konstellation Direkteingabe mit Voltextsuche, um genau die AD-Gruppen zu wählen, die für den jeweiligen Zweck im Formular sinnvoll sind.

Beachten Sie bei der Anwendung der Platzhalter, dass sich manche Active Directory Attribute von den bisher üblichen Namen unterscheiden, z. B. betrifft das das Attribut sn für den Nachnamen, der in Azure AD nun surname heißt. In diesem Beispiel setzen Sie in Ihrem Web-Formular, welches auf einem FormServer mit Azure AD-Anbindung bereitgestellt wird, den Platzhalter [?ad:surname] ein. In Azure AD wird weiterhin anstelle des sAMAccountName in der Regel der UserPrincipalName (UPN) für das Identitätsmanagement verwendet.